Operaţiunea "Octombrie Roşu": Secrete politico-economice la Marea Neagră

Ştefan Diaconu, 20 ianuarie 2013, Ora 23:22

- |

-

- Tweet

Operaţiunea de spionaj cibernetic denumită "Octombrie Roşu", pe care firma de securitate IT Kaspersky a devoalat-o săptămâna trecută, a avut implicaţii mult mai mari asupra siguranţei naţionale a României decât se credea iniţial, conform SRI. Astfel, spionii au vizat informaţii secrete privind politica externă, resursele naturale din Marea Neagră şi secrete economice şi politice din zona Mării Negre.

"Ameninţarea a fost una dintre cele mai mari din ultimii ani, la adresa României şi a aliaţilor săi, pentru că lucrurile au fost puse în contextul Uniunii Europene şi al NATO, în care România este membră. Putem spune că este cel mai mare atac din ultimii 20 de ani. În ultima perioadă, se poate observa o turnură în modul în care acţionează serviciile de spionaj în această zonă: se acţionează prin atacuri de tip cibernetic", a declarat purtătorul de cuvânt al SRI, Sorin Sava.

"În afară că s-a urmărit accesul la reţelele naţionale de informaţii, s-au căutat informaţii despre politica externă a României, despre resursele naturale şi politica din zona Mării Negre şi despre spaţiul economic din această zonă", a mai spus oficialul SRI.

Firma de securitate IT Kaspersky a anunţat luni că a descoperit o operaţiune de spionaj cibernetic care se derulează de 5 ani, cu precădere în zona Europei de Est şi a fostelor state sovietice. Denumită "Octombrie Roşu", operaţiunea se folosea de viruşi creaţi de hackeri chinezi, care erau plantaţi în reţelele informatice spionate cu ajutorul unor programe create de hackeri ruşi.

Iniţial, SRI a anunţat că atacul asupra României nu a avut o anvergură atât de mare, spionii reuşind doar accesul la informaţii confidenţiale, nu însă şi la cele secrete. Conform Centrului Naţional de Răspuns la Incidente de Securitate Cibernetică (CERT), operaţiunea de spionaj a afectat doar 4 adrese de IP ale unor ambasade şi instituţii străine din România. SRI a demarat investigaţia asupra acestei operaţiuni de spionaj încă din 2011, conform unui comunicat de presă.

Acest lucru nu înseamnă însă că spionii nu au încercat mai mult, susţine Sorin Sava. "Au fost doar 4 IP-uri, dar în spatele unui IP se pot afla mii de calculatoare. Intensitatea atacului a fost contracarată datorită ripostei destul de agresive şi dure a SRI. Am luat toate măsurile şi am informat instituţiile guvernamentale şi private să se protejeze. De aceea s-a ajuns doar la informaţii confidenţiale, nu şi la cele clasificate. SRI continuă să întreprindă măsuri active pentru identificarea autorilor atacului, pentru că agresorul cibernetic aduce atingere securităţii naţionale a României", a mai declarat Sorin Sava.

Cum funcţiona operaţiunea Operaţiunea Rocra - "Octombrie Roşu"

Kaspersky Lab, una dintre cele mai puternice firme de securitate IT din lume, cu sediul în Rusia, a dat luni publicităţii un raport legat de operaţiunea de spionaj cibernetic denumită Rocra, o prescurtare rusească pentru Octombrie Roşu.

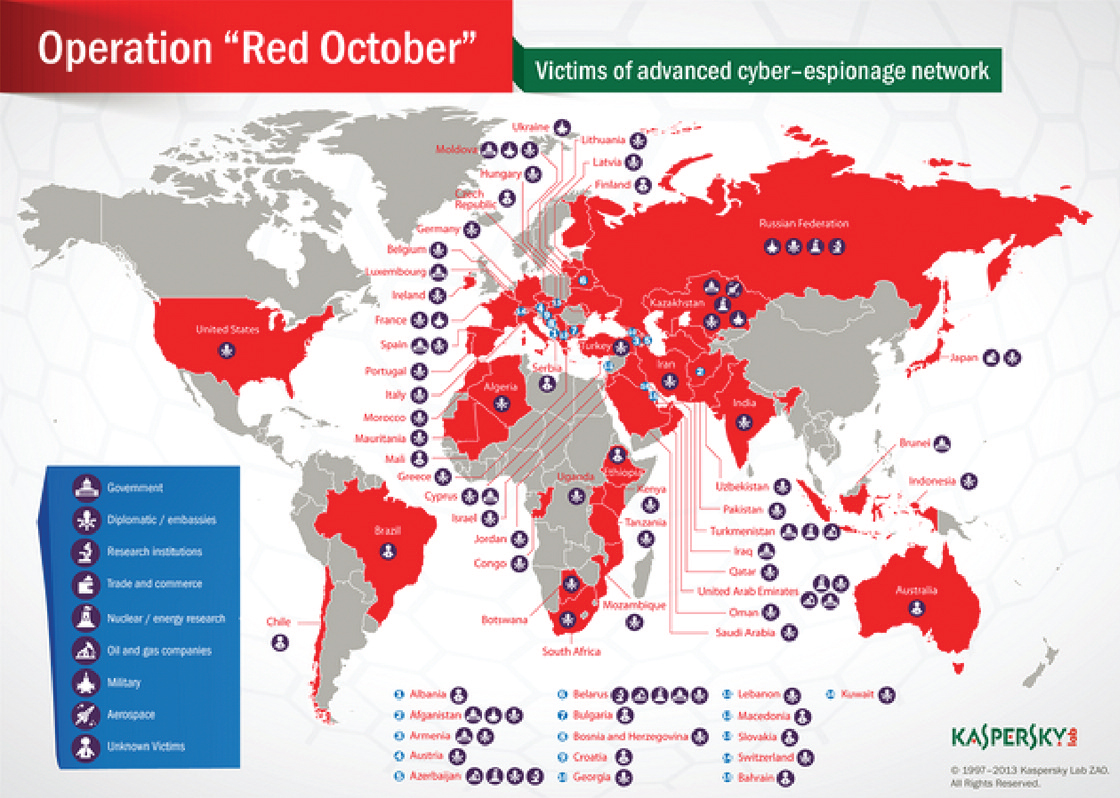

"Activă de aproximativ 5 ani, campania pare să se fi derulat cu precădere în ţări din Europa de Est, statele din zona fostei URSS, precum şi state din Asia Centrală. Cu toate acestea, victime ale campaniei au fost identificate şi în alte zone, precum Europa de Vest şi America de Nord. Principalul obiectiv al atacatorilor a fost acela de a colecta date şi documente secrete de la organizaţiile afectate, inclusiv informaţii de importanţă geopolitică, date de acces în reţelele securizate sau clasificate şi date din dispozitive mobile şi echipamente de reţea", precizează raportul Kaspersky.

Din investigaţiile privind reţeaua avansată de spionaj cibernetic "Octombrie Roşu" a rezultat că atacatorii au fost activi cel puţin din 2007 până în prezent şi s-au concentrat pe agenţii diplomatice şi guvernamentale din diferite ţări, precum şi pe institute de cercetare, companii energetice, inclusiv din domeniul energiei nucleare şi companii comerciale şi din domeniul aerospaţial.

"Atacatorii din reţeaua Octombrie Roşu şi-au dezvoltat propria platformă de malware, identificată sub numele de «Rocra», cu o arhitectură modulară proprie, constând în special în extensii maliţioase, module de furt de informaţii şi troieni", a precizat Kaspersky Lab.

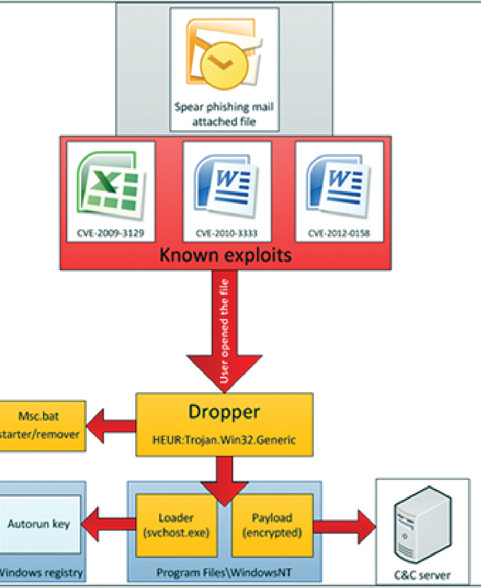

"Pentru a infecta sistemele, atacatorii au trimis un email de tip phishing către victime, care includea un lansator customizat de troieni. Pentru a instala programul malware şi a infecta sistemul, emailul includea exploit-uri care erau create pentru vulnerabilităţi din programele Microsoft Office şi Microsoft Excel. Exploit-urile din documentele folosite în emailuri au fost create de alţi atacatori şi folosite şi în alte atacuri care au inclus activiştii din Tibet sau ţinte din sectoarele energetice şi militare din Asia. Singurul lucru schimbat în documentele folosite de Rocra a fost fişierul executabil, pe care atacatorii l-au înlocuit cu unul creat cu propriul cod", arată raportul Kaspersky.

Schema simplificată de funcţionare a unui atac, conform Kaspersky Lab

Principalul scop al acestor module infectate este furtul de informaţie criptată. Fişierele furate sunt cele care provin de la diverse sisteme de criptare, cum ar fi Acid Cryptofiler, cunoscut ca fiind utilizat de organizaţii din NATO, Uniunea Europeană, Parlamentul European şi Comisia Europeană începând din vara lui 2011, pentru protecţia informaţiilor secrete.

Pentru a controla reţeaua de calculatoare infectate, atacatorii au creat peste 60 de domenii în diferite ţări, în principal în Germania şi Rusia. Analiza Kaspersky Lab asupra infrastructurii de comandă şi control (C2) a Rocra a arătat că diversele servere erau utilizate ca proxy-uri pentru a ascunde localizarea serverului de control principal.

"Informaţia furată din sistemele infectate include documente cu extensiile txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. Extensiile «acid*», în particular, par a se referi la software-ul clasificat «Acid Cryptofiler», folosit de mai multe entităţi din Uniunea Europeană şi NATO", mai arată Kaspersky Lab.

Potrivit statisticilor Kaspersky Security Network, câteva sute de sisteme infectate unice au fost detectate, cu precădere din ambasade, organizaţii şi reţele guvernamentale, consulate şi institute de cercetare. Conform datelor KSN, majoritatea infecţiilor au fost identificate în primul rând în Europa de Est, dar au fost identificate şi în America de Nord şi în ţări din Europa de Vest, cum sunt Elveţia şi Luxemburg.

Analiza realizată de Kaspersky Lab a avut loc între 2 noiembrie 2012 şi 10 ianuarie 2013. În această perioadă s-au înregistrat peste 55.000 de conexiuni de la 250 de adrese IP infectate din 39 de ţări. Majoritatea adreselor IP infectate au fost identificate în Elveţia, urmată de Kazahstan şi Grecia.

"Platforma Rocra este unică şi nu a fost identificată de către Kaspersky Lab în niciuna dintre campaniile de spionaj cibernetic precedente", mai arată raportul.

Pe lângă atacarea computerelor tradiţionale, malware-ul este capabil să fure informaţii din dispozitive mobile, cum ar fi smartphone-urile (iPhone, Nokia şi Windows Mobile). Malware-ul este, de asemenea, capabil să fure informaţii de configurare de la echipamentele din reţea, cum ar fi routere şi switch-uri şi poate recupera fişiere şterse de pe dispozitivele USB.

US-CERT, CERT România şi CERT Belarus au ajutat Kaspersky Lab în această investigaţie. SRI a analizat viruşii lansaţi asupra reţelelor româneşti SRI susţine că a reuşit să dejoace majoritatea atacurilor din cadrul campaniei Octombrie Roşu, aceasta fiind fără precedent şi de o putere remarcabilă.

"Din analiza malware a troianului plasat în sistemele informatice, a rezultat că acesta utilizează metode complexe de operare în calculatoarele infectate, în scopul protecţiei împotriva programelor antivirus, dar şi pentru asigurarea persistenţei prin mecanisme robuste de regenerare în cazul descoperii şi devirusării. În acest sens, operaţiunile derulate de SRI indică faptul că agresorul dispune de resursele necesare pentru valorificarea cu operativitate a informaţiilor exfiltrate şi preluarea iniţiativei pentru lansarea unor noi atacuri cibernetice asupra altor instituţii", au explicat oficialii SRI.

Harta obiectivelor spionate de operaţiunea Octombrie Roşu. Clic pentru a mări